本文作者:公众号“隐雾安全”

前言

学习了app最近再挖src,比较下来确实app的Src更好挖一些,只要解决了抓包解密的问题,挖洞思路和web没两样。

记录一下第一次加解密

首先介绍一下要解密的参数

就是这个微信oauth接口

首先老规矩开始抓包,先用小黄鸟试一下

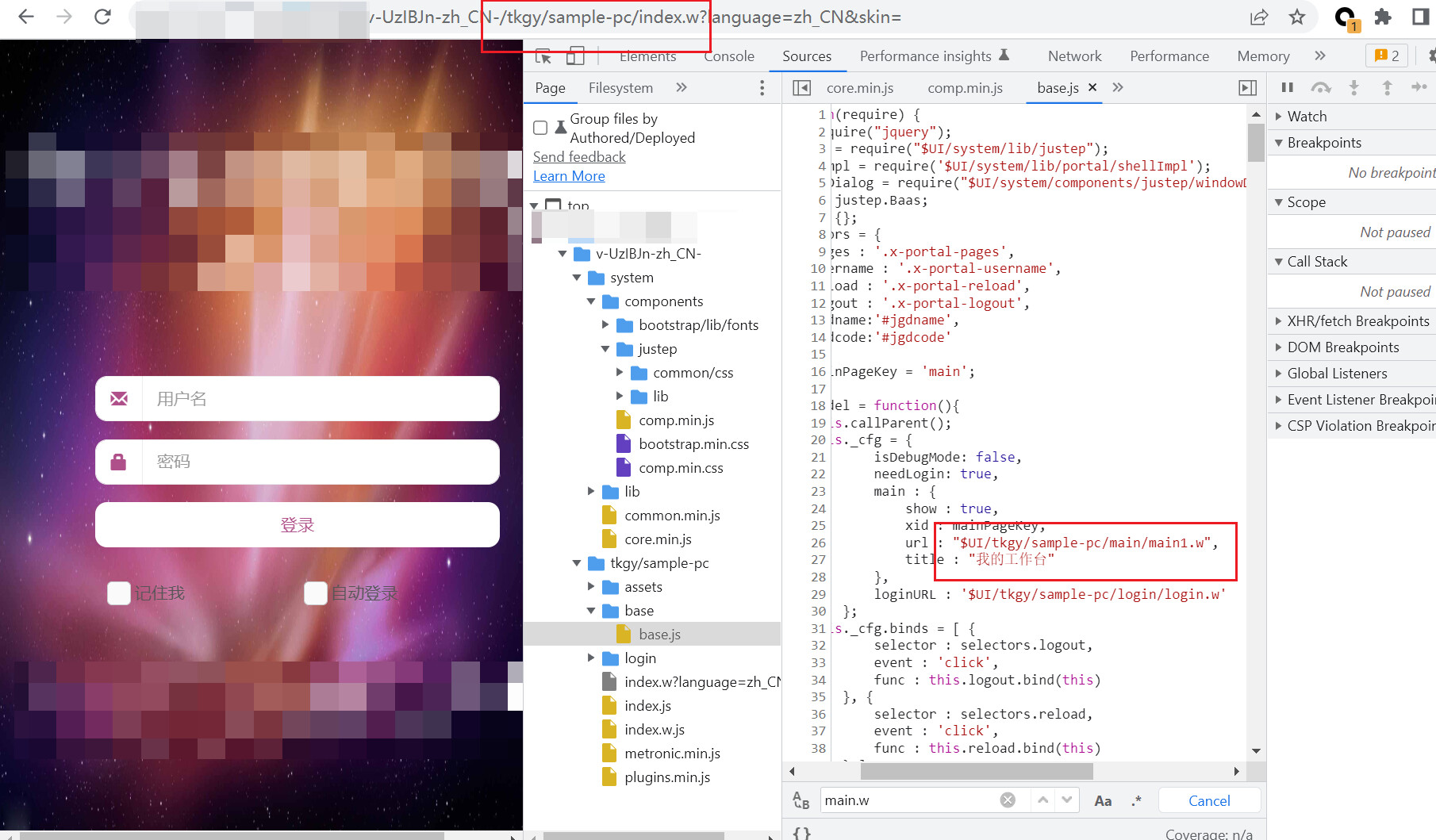

用jadx反编译app,尝试查找关键词,先搜url路径

先hook试一下

找到url路径位置

继续深入查看代码

找到请求参数位置,查看如何实现的加密

查看NewGetString.a方法

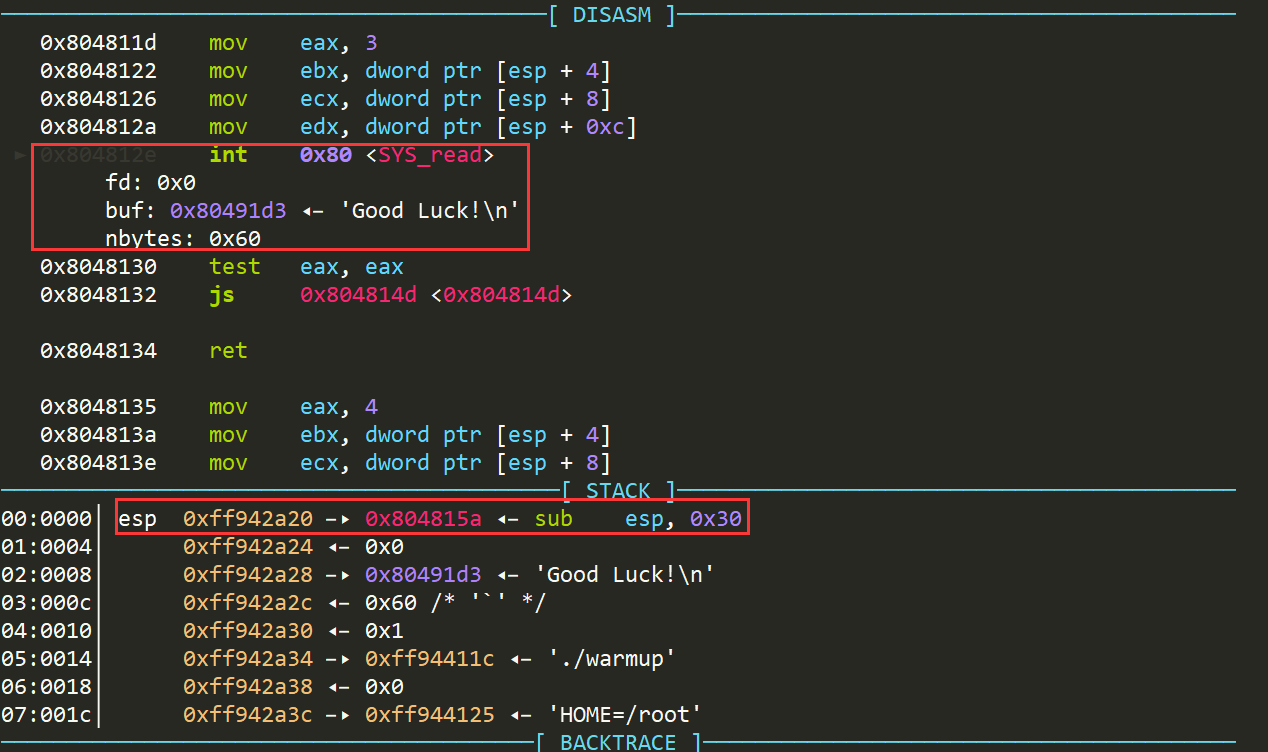

发现调用了so文件,,,,开始编写hook脚本解密

Frida运行测试一下

查看效果,ok搞定,可是却进不去她的内心,可以开始愉快的渗透了

加解密搞定了就愉快的挖个洞吧

上一个app没做记录,重新找了个app测试了一下,手法都是一样的。

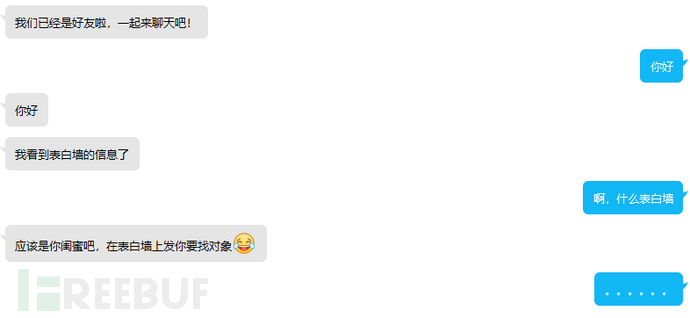

发现app微信位置存在绕过 oauth 权限缺陷漏洞。可以通过构建指定链接,用户浏览的我指定url就会产生csrf攻击,“只要用户点击链接就能绑定到我的微信账号,然后通过微信一键登录进行账号接管”。并无需二次认证,更改密保问题,实现对帐号的进一步接管。

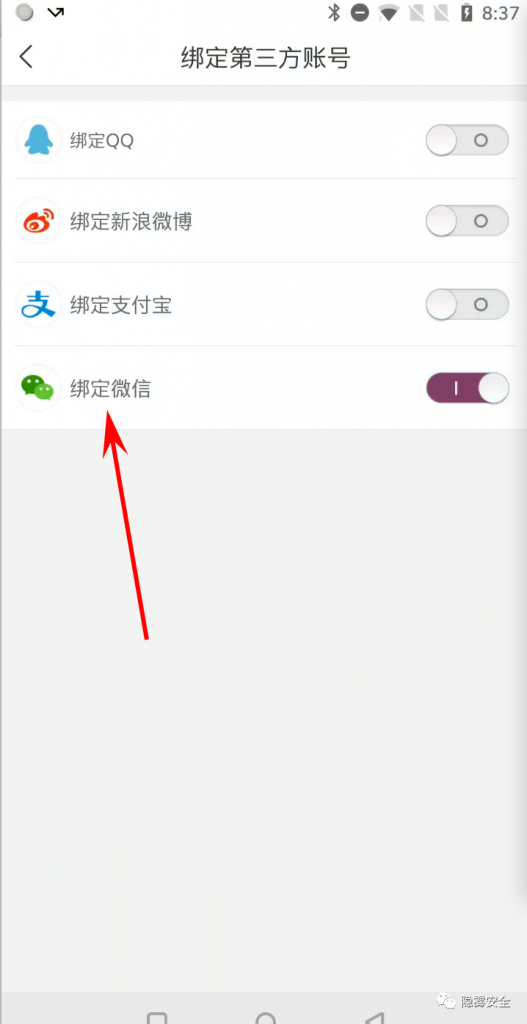

打开app,登录账号A,选择“账号关联-微信关联”。点击“立即关联”,抓包查看认证信息,此包不能放,或者丢弃掉

直接使用burp工具构建csrf请求的poc

通过web浏览器登录账号B

访问bp构建好的csrf poc

返回结果是true

查看账号B的账号绑定,已经成功绑定到指定微信

打开新的浏览器尝试用绑定的微信登录

显示登录成功

已经获得账号权限

写报告提交

© 版权声明

THE END

喜欢就支持一下吧

相关推荐

评论 抢沙发

欢迎您留下宝贵的见解!

暂无评论内容