一、安全厂商的分类

截止2023年上半年,中国网络安全行业注册企业已将近5000家,A股上市公司仅有30多家,根据IDC预测,2022年网络安全市场规预测800亿,未来几年的增速预计在10%左右,到2025年大概1000亿左右。

2022年上半年,中国网络安全产业联盟(CCIA)发布《2022年中国网络安全市场与企业竞争力分析》报告,统计显示,头部的四家上市公司依然占居了四分之一的网络安全市场(奇安信、启明星辰、深信服和天融信),而排名前十一的网安公司占比了大概50%的市场空间,网络安全市场未来越来越向头部聚集。

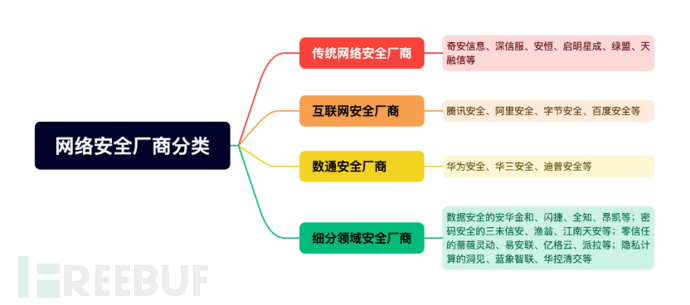

目前安全厂商可以分为几类:传统的网络安全厂商、互联网安全厂商、数通安全厂商以及细分赛道的安全厂商,具体如下图所示:

每类安全厂商和云厂商的业务合作模式是有差异化的,要站在更高的纬度上思考和探索合作的可能性。

二、云厂商的分类

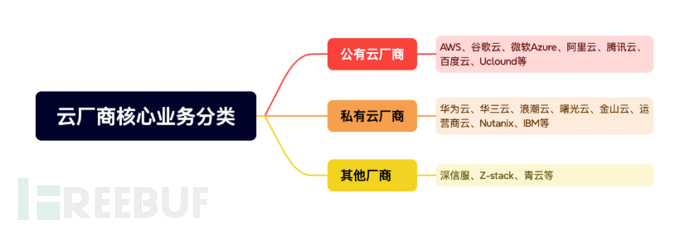

云厂商从大的层面上可以分为公有云、私有云厂商,当然像国内大的公有云厂家其核心业务也包括私有云的建设,例如阿里、腾讯、百度等。私有云厂商主要是华为、华三、浪潮、曙光、z-stack等,主要以建设政务云、行业云为主,具体分类如下所示:

云厂商要思考清楚安全到底如何做,平台自身的安全、云上客户的安全到底如何保障?采用什么方式保障?会不会影响客户的体验等等,都是需要去深思和考虑的话题。

三、安全厂商和云厂商的合作模式

1、OEM的模式

OEM模式是目前安全厂商和云厂商主流合作模式之一,云 厂商会构建自身的安全生态体系,引入多个安全厂家,基于每家的强势产品进行OEM,形成自身的安全服务为客户统一提供价值,这样客户端是无感知的,云厂商交付的是一整套的解决方案,未来为客户可以提供统一的维保服务,防止出现了各种推诿和扯皮的现象。另一方面,OEM的方式既能尽可能的减少云厂商自身的研发投入(只需要必要的少量投入,云平台与安全产品之间的适配和改造),又相对充分保障安全产品和云的适配性和兼容性,追求一个最优的投入产出比率。例如现在的阿里、腾讯、华为等均构建了自身的安全伙伴生态体系,增强自身的云平台提供安全服务的能力。

2、转售的模式

转售又是另一种常见的合作模式,转售对于客户而言网络安全厂家的品牌是露出的,虽然也是交付的一体化方案,但是给客户提供的安全能力是由多个厂家构成的,并非云厂家的统一品牌,这个解决了很大一类客户需求,例如有些客户认为安全厂家更加专业、对某一品牌比较认可、对多个品牌多个产品比较认可等,但是后续的服务仍然是云厂家统一兜底,这就要求云厂家要和各个安全厂家进行合作,甚至做一些产品入围,等后续项目的时候,基于客户需求直接提供对应的服务内容。

这种模式,对于相对有品牌知名度的安全厂家适用,自身就有比较强大的销售团队,这样客户才会有深刻的品牌认知,所以往往对于大型的项目,双方的销售团队都有参与,最后共同配合为客户提供服务和价值。而对于新兴的网络安全厂家,如果产品比较好,OEM可能是更好的合作路径,因为相较大公司,提供更加的极致服务和响应速度才有取胜的可能。

3、推荐的模式

推荐模式更多是一种互认证的模式,就是给客户一个证明,我已经通过了XX云的认证,安全产品可以很好的兼容云平台,这种模式的合作是比较浅层的,双方的产品团队、技术团队和市场团队没有交集,双方无法形成合力共同开拓市场。

四、主要的业务合作方向

和云厂商的业务合作方向是本文要重点要阐述的内容,下面将对主要的业务合作形成做一个探讨。

1、部分安全原子能力的业务合作

部分云厂商会采用产品思维的合作模式,为了给客户提供最好的产品,所以选取市场上排名最高的产品,组合混杂的安全原子能力,例如会选取安恒的三审和安全平台的能力、深信服的行为审计的能力、绿盟的waf能力等,然后把这些安全原子能力提供给客户,如下图示例:

这种方案最大的难点在于云上安全管理的复杂度以及客户体验,如果客户购买多个安全组件,就要登陆不同的安全产品上进行查看,所以后来云厂商要求安全厂家原子能力要能于云管平台进行对接和耦合,客户直接在云平台上对安全原子能力实现全生命周期的管理,例如创建、删除、运维等操作,所以这样的方式大大减少了客户的运维时间,但是运营效率依然没有提高,因为多品牌多产品之间没有形成数据间的联动和分析,云上安全依然是一个个的孤岛,所以再后来,云厂商干脆自己做统一的分析平台,例如SOC,这样把分散在各个厂家安全组件上的日志、事件、流量等收集上,做统一的处理和展示,但是这样的投入相对比较大,人均的投入产出比远远达不到云厂商的人均效能,所以对于中大型客户更多的云厂家还是会选择下面所讲的安全资源池的方案。

这种方案最适用的场景是公有云、以及中长尾的客户,他们对安全的诉求本来就是相对单一、简单的。

2、传统网络安全资源池的业务合作

前边讲到,对于中长尾的客户安全原子能力的方案是较为合适的,但是对于中大型客户安全诉求比较复杂的,选择每一家最强势的产品组成一套方案给客户看似最优,实则不然,产品之间的关联能力、综合分析能力都会丧失,哪怕云厂商自己开发一套SOC平台,将这些产品串联起,其联动和聚合分析的效果可能也会不尽如意,因为每个网络安全厂家都有自己的产品底层设计的逻辑,将不同的产品逻辑组合成新的分析逻辑难度和效果可想而知,就像把美国NBA球队中最厉害的人聚合在一起,也不一定是全联盟胜率最高的球队。

因此,安全资源池方案对于这类场景是最优的,对于云上单个租户,整体安全能力还是由一家安全厂家提供,云厂家可以引入2-3家安全厂家提供系统性的方案,每个租户也可以基于自身的情况选择其中的一家服务,或者云厂家干脆自己OEM一套固定下来,这样市场推广起来更加简单。这种方式对云厂家而言减少了对接和开发难度、对于安全厂家而言可以体现方案级的优势和能力、对于客户而言既简化了运维耶提高了运营效率。

3、新兴云数据安全业务合作

随着业务的上云,数据自然而然也在云上,因此云上的数据安全必将是未来的蓝海市场,但是目前整个数据安全市场并不成熟,核心聚焦的场景还是在数据备份与恢复、数据库审计、数据库网关、分类分级、数据安全咨询服务,仍然是一单品/单服务为主,所以也非常适合云上的形态,前期基本都是以产品合作为主。CSA在《洞察2022-云上数据安全与重要事项》一项结论指出:62%的组织称他们在未来的一年某种程度上极有可能遭遇云数据泄露。所以云上数据安全已然迫在眉睫。

云上数据安全实现的逻辑架构图如上所示,本质上和传统的网络安全方案逻辑上是一致的,只是部署环境的差异化,前期数据安全在云上的部署以单品位主,后续会多产品的组合,再后面就是资源池化和平台化,只是数据安全演进花费的时间会比较长,因为与传统网安相比,数据安全和业务是强相关的。

4、新兴云密码安全业务合作

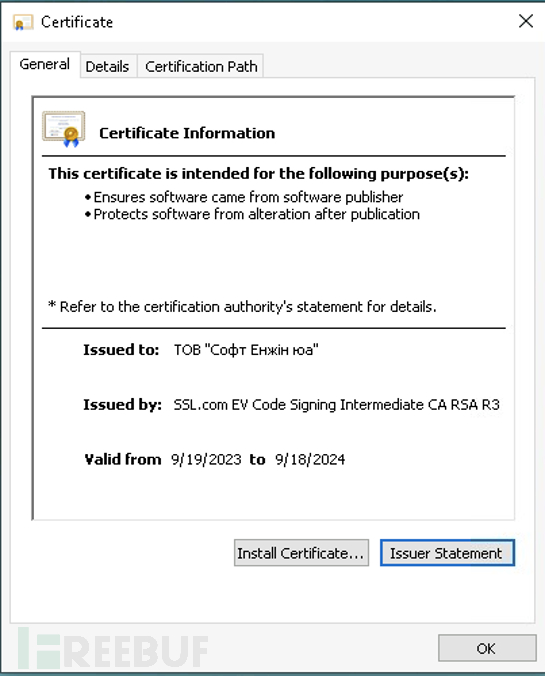

密码安全是近几年比较火的话题,《密码法》的颁布,国家大力推动国密的使用,以保障整个业务和数据的安全性。密码难度不再于产品本身,因为都是通过密码卡生成密钥、加密算法、然后再加上全生命周期密钥管理能力能力就基本构成了一款基本的密码产品。因此,密码的难度在于和业务系统的对接和改造以及效率的影响。很多业务应用因为太老,所以无法改造,有些即使改造成功了,但是却大大影响了业务的使用体验,因此,目前对真正实现大面积的业务应用密码改造还尚未开始,目前只在政企、金融、能源、交通等关键基础设施领域进行推广。另外,又随着这批客户不断上云,所以云上密码安全方案也有着较大的空间,云上密码方案的逻辑架构如下图所示:

另外,随着“云上大安全”概念的衍生,未来一套安全管理平台,可以通管(当然也可以分管)传统安全、密码安全和数据安全,实现基于业务流的整体安全体系可视化。

5、新兴AI安全大模型方向的合作

AI大模型无论云厂商也好,还是安全厂商也好,都在投入大量的资源,希望在各自的领域占领大模型这个先机,但目前大模型最大的问题在于应用场景。

就安全领域而言,AI垂域大模型各个安全厂家基本已经发布了自家的大模型,目前场景还是比较单一,主要聚焦在简化运维(对话式的运维机制)、流量分析(提升分析的精准度)和降噪(精准识别高风险事件),而且这些场景相对前期的阶段,在商业化路径上还有需要更多的探索,现在云厂家基于自身的资源和算力优势,整合各个垂域模型,目标要形成庞大的大模型应用场景,这样未来才会占领先机,未来才会有更大的想象空间。

暂无评论内容